Segundo o site Infomoney, especialistas em segurança virtual, da companhia Cylance, dizem ter encontrado uma falha no Windows; falha essa que permitiria o roubo de nomes de usuários e senha de milhares de computadores através do e-mail.

A falha denominada de "Redirect to SMB", é uma variação de uma fraqueza antiga encontrada no Windows, nos anos 90, ao qual envolvia o sistema operacional e o navegador Internet Explorer. Na época, falha permitiu que hackers invadissem o sistema operacional da empresa de Redmond, redirecionando o mesmo para a um servidor controlado por eles.

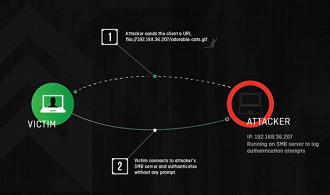

De acordo com a companhia de segurança Cylance, a falha caso fosse acessada, com certeza levaria os usuários do sistema da Microsoft para outro site com servidores controlados por hackers, assim sendo, se um destes cibercriminosos conseguisse manipular um usuário e o mesmo clicasse em um e-mail infectado ou em um site malicioso, o usuário permitiria na hora que o ladrão cibernético invadisse a conexão, roubando informações privadas.

Mesmo reconhecendo a vulnerabilidade, a Microsoft não concorda com a Cylance e diz que o problema não é assim "tão poderoso". Para a empresa de Redmond, seriam necessários vários fatores para criar uma situação adequada para a exploração da falha, uma vez que uma atualização do Windows combateria essa possibilidade.

A técnica é usada através dos recursos de plano de fundo, utilizado pelo Windows Server Message Block, também conhecido como SMB. A falha foi encontrada pelo pesquisador Brian Wallace, sendo apenas recriada em laboratório e até o momento não sendo encontrada em computadores na rede virtual.

Nesta última segunda-feira, 13 de Abril, a unidade CERT do Instituto de Engenharia de Software, na Carnegie Mellon University, publicou um alerta sobre a referida falha, mas o mesmo não informa nenhuma solução final para o problema, apenas especificava várias medidas de proteção para os usuários do sistema.