De acordo com uma publicação na quinta-feira (10), o grupo de entusiastas CynoSure Prime (CSP) conseguiu encontrar uma brecha de segurança no famoso site e traição Ashley Madison, e com isso, desenvolveu um modo de quebrar 15,2 milhões de senhas do local.

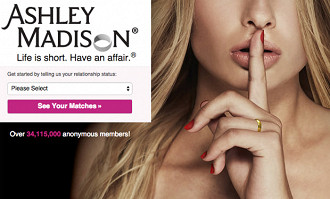

O Ashley Madison, que oferece oportunidade para pessoas comprometidas encontrarem parceiros em busca de encontros extraconjugais foi alvo recentemente de ataques hackers. Com isso, foi vazado o banco de dados e códigos de programação do site, e ainda e-mails do diretor-executivo da Avid Life Media, que é dona do portal.

O ataque desta vez não gerou muito resultado, já que as senhas dos usuários do site estavam super protegidas com a tecnologia segura Bcrypt. Assim sendo, com a tecnologia é preciso um ataque de tentativa e erro em cada conta.

No entanto, o CSP encontrou uma segunda chave no banco de dados que parecia ser gerada através de outra tecnologia, a MD5. A fórmula do MD5 foi desenvolvida ainda em 1992 e é mais voltada para eficiência do que segurança, sendo assim, ela pode ser quebrada através de um computador mais moderno, equipado para isso.

O CSP detectou que, como o código-fonte de programação da página também foi vazado, há sim informações de senhas dos usuários. E o que ainda é mais preocupante, senhas convertidas em letras minúsculas. Com isso, após descobrir a senha na versão minúscula, é preciso alterar a senha para letras maiúsculas e formar combinações com a fórmula lenta, a do bcrypt, até que a senha seja descoberta.

A fragilidade foi descoberta ainda em 2012, e fez com que os programadores da Avid Life Media alterassem o código, colocando dentro da chave MD5 a senha já codificada com bcrypt, o que deixa o acesso a essas contas inviável.

Das 15,2 milhões de contas, o grupo diz já ter descoberto as senhas de 11 milhões de usuários em cerca de 10 dias. No bcrypt, o ataque deveria levar anos, ou até décadas.

A dica é que os cadastrados no Ashley Madison troquem as suas senhas do serviço, e se caso tenham usado a mesma em outros locais, façam o mesmo.

Fonte: G1